Il existe de nombreuses techniques de sécurité pour protéger les données stockées et en transit d’un point A à un point B. Mais que faire des données utilisées ? Quelles sont les techniques existantes et quel est leur niveau de sécurité ?

Le calcul confidentiel, ou en anglais « confidential computing », promet de mieux protéger les données sensibles au moment de leur traitement. Trois techniques différentes ont été développées au fil du temps pour protéger les grands ensembles de données des clients : Le chiffrement homomorphe (HE), le calcul multipartite sécurisé (MPC) et les environnements d’exécution fiables (TEE). Ces techniques de confidentialité utilisent chacune une technologie différente pour protéger les données en toute sécurité.

Comment fonctionnent ces techniques, quel est leur degré de maturité et sous quelles formes apparaissent-elles sur le marché chez les concepteurs de puces tels qu’Intel, AMD et AWS ? Fabien Petitcolas, chercheur en cybersécurité chez Smals, explique ces techniques lors d’un webinaire suivi par notre rédaction.

Homomorphic Encryption (HE)

Le chiffrement homomorphe (HE) est une méthode de chiffrement qui permet d’envoyer des données chiffrées sans les déverrouiller. Cette forme de chiffrement applique aux textes chiffrés une transformation basée sur le calcul souhaité, puis les retransmet au client, qui peut alors déverrouiller le résultat à l’aide d’une clé.

Cette forme de chiffrement est particulièrement intéressante pour les informations très sensibles, telles que les données médicales ou financières. En effet, elle offre un degré élevé de protection de la vie privée, car les données non chiffrées ne sont jamais exposées (au processeur) pendant le traitement.

Secure Multiparty Computation (MPC)

Le calcul multipartite sécurisé (MPC) fonctionne très différemment de l’HE. Avec le MPC, les données et la puissance de calcul sont partagées. Elle permet à plusieurs parties d’effectuer des calculs ensemble, mais les données d’entrée de chacune d’entre elles restent mutuellement secrètes. Le résultat des calculs n’est connu que des parties désignées.

Le MPC, comme l’HE, se base sur des fondements théoriques solides issus de quatre décennies de recherche scientifique et est principalement utilisé dans les instituts de recherche. « Par exemple, la KULeuven dispose de grandes compétences dans ce domaine », a expliqué Petitcolas. Malgré cette base théorique solide, il n’existe aujourd’hui qu’un nombre limité d’applications pratiques. La complexité de la mise en place et de la gestion d’une telle technologie, combinée au coût élevé de la communication entre les parties, empêche l’application généralisée du MPC.

Trusted Execution Environments (TEE)

Une troisième approche de la protection des données est celle des environnements d’exécution fiables (TEE). Dans cette approche, la sécurité maximale est recherchée au niveau du matériel. Cette technologie repose sur l’idée qu’un système ne peut être sûr si la couche inférieure, dans ce cas le matériel, ne l’est pas.

Avec le TEE, tout dépend du fabricant de matériel, et non de l’infrastructure. Il faut pour cela avoir confiance dans le fait que le fabricant du matériel a correctement mis en œuvre le TEE pour une sécurité optimale.

Maturité

Quelle est la maturité de ces technologies de sécurité à l’heure actuelle ? Le graphique ci-dessous montre la maturité des trois différentes technologies de chiffrement. Les technologies sont placées sur une échelle de maturité, de « nouveau » à « meilleur ». L’axe vertical indique la valeur au sein de la chaîne de valeur, de faible à élevée. Ce graphique montre que les technologies HE et MPC sont moins matures que la technologie TEE et qu’elles se limitent à des applications spécifiques, explique Petitcolas.

Le marché

Quelques grands noms du traitement des données confidentielles sont les fabricants de puces (par exemple Intel et AMD) et les principaux fournisseurs d’infrastructures informatiques (par exemple Microsoft, Google et AWS). Ils ont chacun leur propre approche, mais le même objectif : répondre aux besoins des clients qui traitent des informations sensibles.

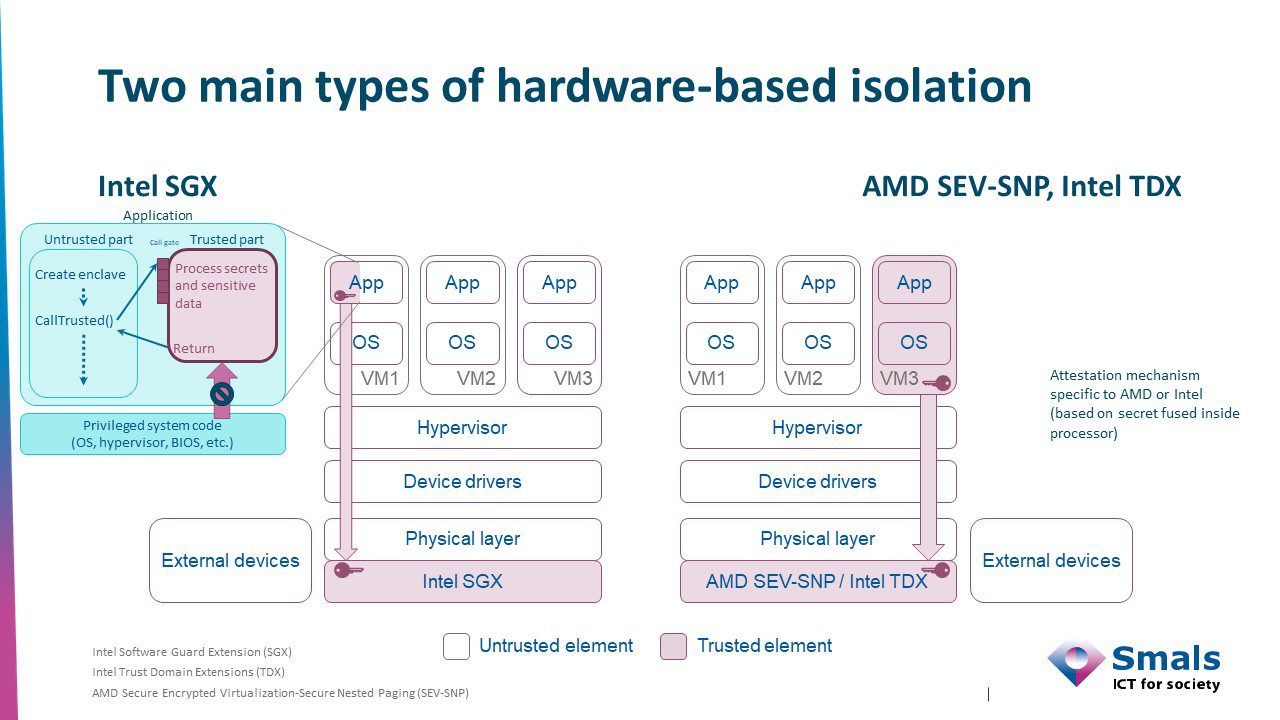

AMD et Intel sont les deux principaux développeurs de microprocesseurs qui fournissent les fonctionnalités nécessaires au calcul confidentiel dans les grands centres de données. Les technologies TDX d’Intel et SEV-SNP d’AMD sont conçues pour protéger des machines virtuelles entières, mais la technologie SGX est très différente et a une surface d’attaque plus petite.

Depuis quelques années, Intel SGX est régulièrement la cible d’attaques. On peut douter que cette technique de sécurité soit totalement infaillible, mais elle est certainement sûre.

Enfin, AWS définit le calcul confidentiel comme l’utilisation de matériel spécialisé et de microprogrammes associés pour protéger le code et les données du client contre tout accès extérieur pendant le traitement.

Amazon met l’accent sur l’architecture du système Nitro, et non sur la disponibilité d’un microprocesseur particulier pour fournir un TEE. Toutefois, depuis avril 2023, AWS donne aussi la possibilité de créer des instances EC2 avec la technologie SEV-SNP d’AMD.

Tandis qu’il existe différentes techniques de sécurité et que les fabricants proposent également tout un éventail d’offres à cet égard, la question de la confiance reste problématique. « Le client est très dépendant du fournisseur d’infrastructure, la relation reposant fortement sur la confiance », explique Petitcolas. De plus, la complexité accrue des produits crée encore des incertitudes quant à leurs caractéristiques de performance.