Les développeurs n’ont plus besoin d’un fichier .yaml pour analyser le code à la recherche de vulnérabilités. GitHub fait de l’analyse CodeQL un standard.

GitHub a annoncé ces changements dans un billet de blog. Les développeurs peuvent activer l’analyse CodeQL par défaut pour tous leurs dépôts publics via les paramètres. Grâce à ce système, il est possible d’analyser le code à la recherche de vulnérabilités potentielles pendant que vous y travaillez, sans avoir à configurer le fichier de configuration .yaml. Ainsi, on découvre les talons d’Achille plus rapidement, sans perturber le flux de travail.

L’analyse automatique des codes est actuellement disponible en Python, JavaScript et Ruby, les trois langages de programmation pris en charge par la fonctionnalité CodeQL. Au cours des six prochains mois, GitHub promet de l’étendre à des langages de programmation plus populaires, en fonction de la facilité avec laquelle l’outil peut être converti pour un langage spécifique.

La fonctionnalité est gratuite pour les dépôts publics. Si vous souhaitez également que vos dépôts privés soient automatiquement analysés, il vous faut prendre un abonnement payant Advanced Security ou Enterprise.

Démarrer avec CodeQL

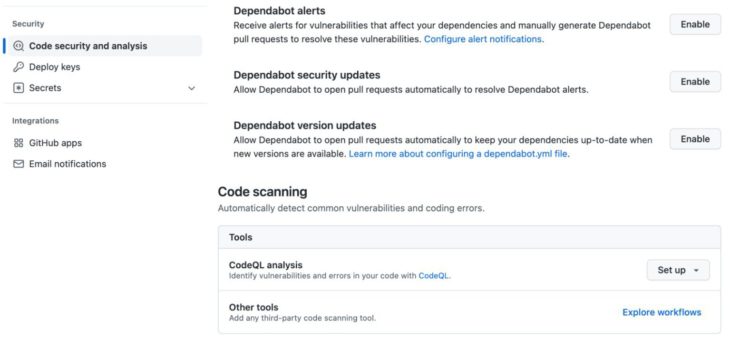

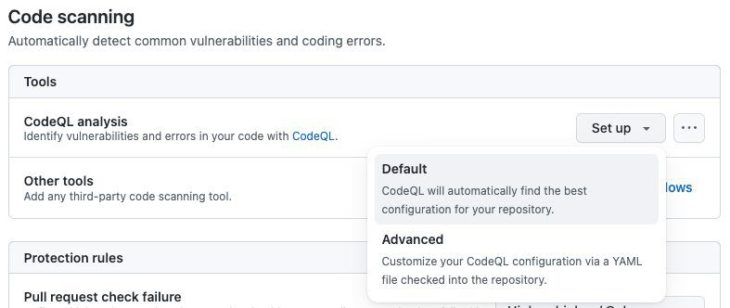

En seulement quelques clics, laissez CodeQL analyser vos codes. Ouvrez le menu Code security et analyse sous la section Sécurité dans les paramètres d’un dépôt. Sous Code Scanning, l’analyse CodeQL sera déjà définie par défaut si elle est disponible pour votre code. Le réglage de ce paramètre sur Advanced vous permet de continuer à travailler avec les fichiers .yaml de la manière habituelle.

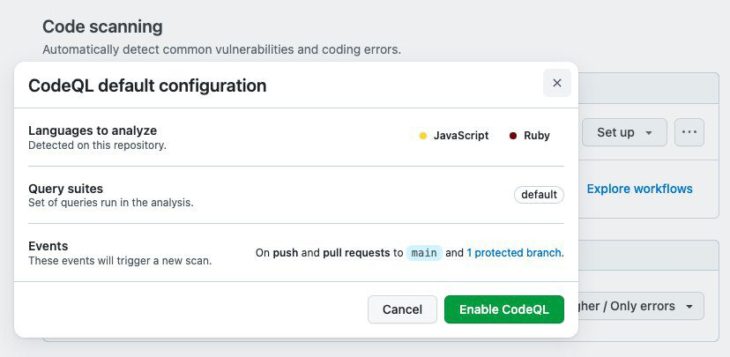

Cliquez sur Défaut et vous verrez une configuration personnalisée basée sur le contenu de votre dépôt. Il s’agit notamment des langages de programmation détectés dans les codes, les requêtes et les événements qui lancent une analyse. Dans un futur proche, vous pourrez personnaliser ces entrées, mais pour l’instant, il faut compter sur les capacités de CodeQL.

Une fois la configuration approuvée, l’analyse peut commencer. Les captures d’écran ci-dessous montrent le processus étape par étape.