Une vulnérabilité dans Sophos Firewall découverte en septembre pourrait encore affecter plus de quatre mille serveurs internet. Néanmoins, Sophos a pu limiter les conséquences.

Sophos a tiré la sonnette d’alarme en septembre 2022 pour un « zero day » découvert dans le système d’exploitation sous-jacent des pare-feu. La vulnérabilité permettait aux individus malveillants d’injecter du code malveillant dans Sophos Firewall. Sophos a jugé la vulnérabilité très sérieuse (CVSS 9.8) et a envoyé un correctif presque immédiatement. Un correctif complet a suivi en décembre.

4 400 pare-feu vulnérables

Bien que Sophos ait averti de l’usage abusif actif en septembre, les informations sur l’impact sont rares. Le chercheur en sécurité Jacob Baines de VulnCheck a alors mené sa propre enquête. Seul un pour cent de tous les utilisateurs de pare-feu Sophos aurait déjà installé le correctif de décembre.

Ce n’est pas si problématique, selon Baines, puisque le correctif était automatiquement installé sur le pare-feu, à moins que les utilisateurs n’aient désactivé manuellement l’installation automatique. En conséquence, le chercheur soupçonne que 93 % des pare-feu avaient au moins le correctif installé.

Il reste donc six pour cent des pare-feu, soit environ 4 400, qui utilisent une version obsolète pour laquelle aucun correctif n’est disponible. Il est conseillé à ces utilisateurs de mettre à jour leur pare-feu vers une version prise en charge dès que possible. Grâce aux fichiers journaux, il est possible de détecter toute activité suspecte dans votre pare-feu.

Dommages limités

Malgré le fait que les pare-feu vulnérables restent en circulation, Sophos mérite des applaudissements pour la façon dont elle a traité la vulnérabilité. Le spécialiste de la sécurité a rapidement déployé un correctif temporaire avant l’application d’un correctif complet. Les paramètres de pare-feu par défaut ont également déjà permis d’éviter de nombreux dégâts.

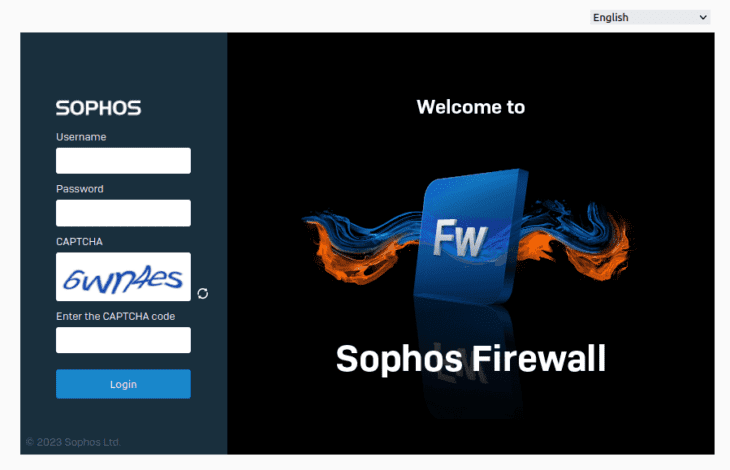

Les pare-feu incluent un CAPTCHA pour contrôler l’accès au centre de gestion. Les CAPTCHA, bien que parfois perçus comme très énervants, ont l’avantage que les robots ont toujours beaucoup de mal à les résoudre. Il était donc plus difficile pour les attaquants d’atteindre le code vulnérable, ce qui a probablement limité le nombre d’attaques avec cette vulnérabilité.