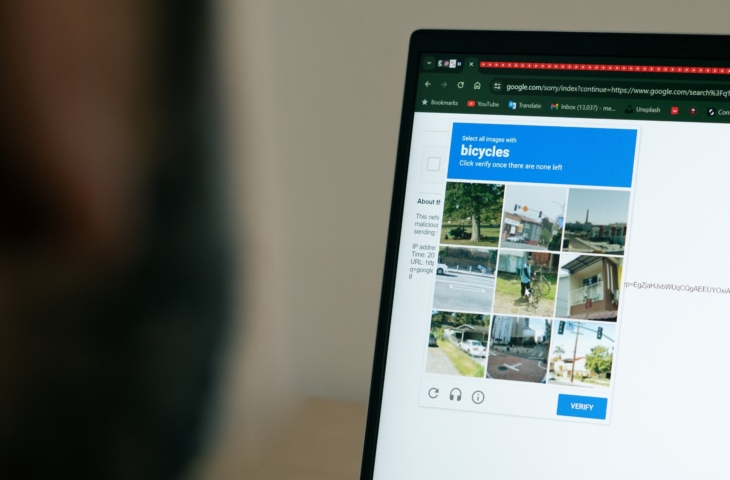

Dans son dernier rapport Threat Insights, HP a identifié plusieurs cyberattaques où des pirates utilisent de faux tests CAPTCHA pour propager des logiciels malveillants. En exploitant la tolérance croissante des utilisateurs aux clics, les criminels parviennent à infecter des systèmes via des étapes de vérification multiples.

Selon le rapport, les cybercriminels profitent du fait que les utilisateurs se sont habitués à des processus d’authentification complexes. Dans certaines campagnes, les victimes sont dirigées vers des sites web malveillants où elles doivent compléter de faux tests CAPTCHA. Cela active une commande PowerShell qui installe le cheval de Troie d’accès à distance Lumma Stealer.

HP met également en garde contre la propagation de XenoRAT, un RAT open source doté de fonctionnalités permettant de prendre le contrôle des webcams et des microphones. Les attaquants utilisent des méthodes d’ingénierie sociale pour inciter les utilisateurs à activer les macros dans les documents Word et Excel, leur donnant ainsi un contrôle total sur les systèmes infectés.

lire aussi

Bas les pattes, c’est mon laptop : l’autoprotection contre les voleurs et les pirates

De plus, HP observe comment les pirates utilisent des images SVG pour propager des logiciels malveillants. Les attaquants dissimulent du code JavaScript malveillant dans ces images, qui sont automatiquement ouvertes par les navigateurs web. Cela leur permet de propager diverses formes de logiciels malveillants, y compris des RAT et des voleurs d’informations.

Augmentation des méthodes d’attaque

Le rapport, basé sur des données du quatrième trimestre 2024, montre que les cybercriminels diversifient leurs méthodes pour contourner les systèmes de détection. Il a été constaté qu’au moins onze pour cent des menaces par e-mail ont réussi à franchir une ou plusieurs passerelles de messagerie. En outre, les fichiers exécutables étaient la méthode la plus couramment utilisée pour propager des logiciels malveillants (43%), suivis des fichiers d’archive (32%).

Selon Ian Pratt, responsable de la sécurité des PC chez HP, les résultats montrent que les formations de sensibilisation seules ne suffisent pas. « Les utilisateurs suivent de plus en plus souvent plusieurs étapes dans une chaîne d’infection, ce qui révèle les limites des formations de sensibilisation traditionnelles. Les organisations doivent se concentrer sur la réduction de leur surface d’attaque, par exemple en isolant les actions à risque telles que le clic sur des liens suspects. »