Ceux qui activent l’AMF pour sécuriser les comptes doivent aussi être vigilants. Microsoft prévient que les pirates ne sont plus après nos mots de passe, mais après nos jetons de connexion.

Le principe de l’AMF commence à être bien établi pour sécuriser les comptes en ligne, tant dans le monde privé que dans celui des entreprises. C’est une évolution bénéfique, car l’AMF offre une couche supplémentaire de protection en plus du mot de passe classique. Pourtant, même l’AMF ne semble pas offrir une garantie à cent pour cent. L’équipe de sécurité de Microsoft note que les pirates informatiques parviennent à contourner la sécurité AMF de plus en plus.

De nombreux systèmes AMF se fondent sur l’utilisation de jetons de connexion, notamment Azure ID. Il faut les avoir en main en plus de ses identifiants de connexion pour se connecter. Ainsi, la sécurité est renforcée lorsque des pirates informatiques ont réussi à obtenir votre mot de passe. Toutefois, les pirates ont mis au point de nouvelles techniques pour voler les jetons de connexion en plus des informations d’identification.

Adversary-in-the-middle

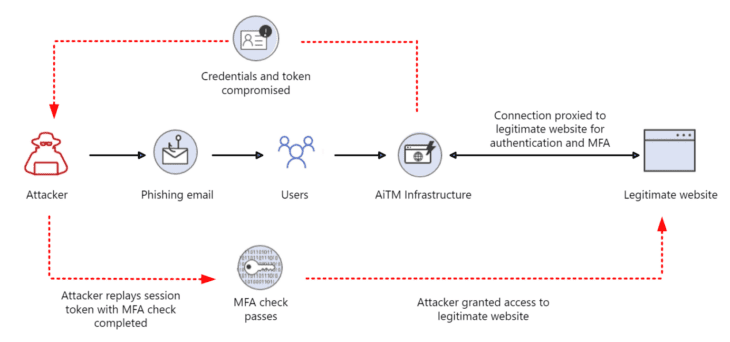

Une première technique décrite par Microsoft dans un blog est celle de l’adversaire au milieu, une nouvelle technique d’hameçonnage. Dans ce cas, les pirates n’imitent pas le site web pour lequel ils veulent obtenir vos données de connexion, contrairement aux techniques d’hameçonnage traditionnelles. Au lieu de cela, ils vous font vous connecter à un site web légitime via une connexion proxy.

Grâce à cette méthode, ils obtiennent non seulement vos données de connexion, mais aussi le jeton permettant de vérifier la tentative de connexion. De cette façon, ils peuvent contourner l’AMF et accéder à votre compte.

Pass-the-cookie

Une autre méthode décrite par Microsoft est le « pass-the-cookie ». Ici, comme son nom l’indique, les pirates vont essayer de compromettre les cookies du navigateur. En effet, les cookies peuvent contenir les données d’authentification des utilisateurs.

S’ils parviennent à extraire ces données, ils les utilisent pour se connecter à votre compte. Selon Microsoft, ce sont surtout les employés utilisant leurs appareils personnels qui sont vulnérables à ce problème, car les appareils personnels sont souvent moins sécurisés.

Pour réduire le risque de vol de jetons, les administrateurs doivent avoir une vue complète de l’endroit et de la manière dont les utilisateurs s’identifient. Les tentatives de connexion ne doivent être vérifiées que si l’utilisateur et le dispositif utilisé sont tous deux enregistrés.